Crypter son courier électronique

Chiffrage asymétrique

Pour crypter et décrypter, on utilise une paire de clés. L'une est publique (distribuable), l'autre est privée (farouchement personnelle).

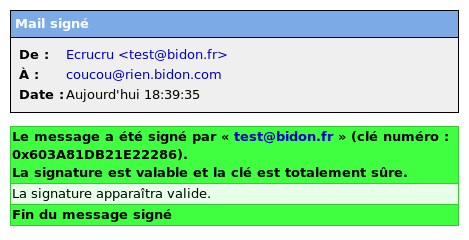

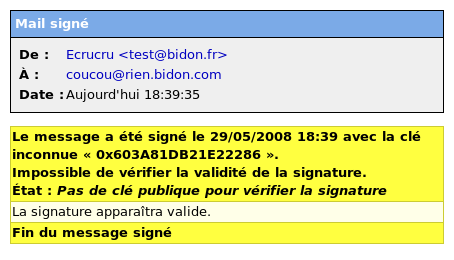

Pour signer, vous utilisez votre clé privée pour générer une empreinte. Grâce à la clé publique, on décode et on s'aperçoit que vous êtes en effet le seul à avoir pu générer un tel marquage. Une erreur de transmission ou une modification du document signé entraîne la corruption de la signature, et donc de l'authenticité.

La sécurité est liée à la capacité des clés à générer un chiffrement mathématiquement complexe. Pour 128 bits, c'est déjà difficile.

Les clés privées sont protégées par un mot de passe à ne pas perdre.

Pour les mails

L'idée du cryptage repose donc sur la diffusion de la clé publique.

Au sein d'une entreprise, chaque employé a une clé propre. Il existe des services locaux installables pour crypter les communications. Avec Lotus Notes par exemple, c'est ce qu'on appelle le fichier "ID" qui est indispensable pour se connecter et s'identifier.

Pour les gens du commun des mortels, l'utilisation du chiffrement dépend du logiciel utilisé. Avec Outlook Express, vous êtes invités à payer pour obtenir un identifiant à durée limitée. Avec le monde du Free Software, il existe GNU Privacy Guard. Un serveur héberge mondialement les clés publiques. Ce système est intégralement implanté avec Linux, et sous Windows via des additions pour Thunderbird.

Le reste de la page est consacré à Linux.

Gérer sa clé

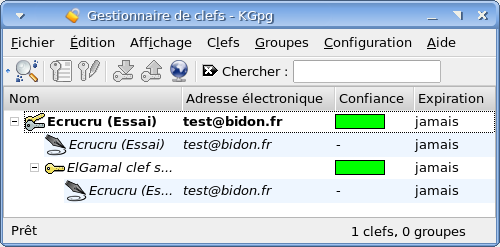

Le plus simple est d'utiliser "KGPG" en vous rendant dans les dépôts.

Clefs > Générer une paire de clés (Ctrl+N).

C'est un assistant équivalent à la commande gnupg --gen-key.

- Vous mettez votre nom, votre adresse email, un commentaire (pour comprendre à quoi cette clé servira), expiration nulle.

- La taille de clé proposée est 1024 et peut monter à 4096. L'algorithme : DSA permet de signer et crypter, RSA permet seulement de signer.

- Il vous est demandé un mot de passe qui permettra d'utiliser votre clé privée. Sans ce mot de passe, vous ne pourrez rien faire.

- Cliquez sur OK et pendant ce la fenêtre s'anime bougez la souris, tapez du texte dans KWrite... pour aider à la création de nombres aléatoires.

- Définissez-la par défaut pour l'utiliser facilement dans Linux.

Plus le "bitage" est élevé, plus c'est long à créer et moins vous êtes susceptible d'avoir le droit de générer et utiliser une telle clé dans votre pays.

Publier sa clé

Faites un clic droit sur votre clé et demandez l'exportation des clés publiques. Elle se sera sauvée dans un fichier ou sur un serveur distant pour être disponible de tous. Il faut alors que les informations renseignées soient correctes.

Malheureusement, c'est un nid à spam puisque l'adresse mail est le seul point de repère rendu public.

Identifier ses amis

Pour crypter ses mails, il faut importer la clé publique de vos amis. Grâce au nom ou l'adresse mail qu'ils ont spécifié, vous allez pouvoir importer.

Fichier > Serveur de clefs

Recherchez par critères et une fenêtre s'ouvre. Sélectionnez la personne qui vous semble correcte, Importer. Il apparaît dans votre liste. Avec KMail, dès que vous enverrez un mail à la personne, la clé publique sera automatiquement choisie pour le chiffrement.

La clé de votre ami apparaît en rouge si elle a expiré. Si elle n'est pas encore authentifiée, elle est grise. Clic droit, Signer la clé. Cela vous permettra de dire que la clé appartient bien à la personne que vous avez importé.

Utiliser la clé dans KMail

Ouvrez KMail.

Configuration > Configurer KMail > Identités > Ajouter > Onglet Cryptographie

La clé de signature/chiffrement OpenPGP correspond à la clé DSA que vous avez générée (pas RSA sinon vous ne pouvez pas encoder). Ajoutez-la dans les deux champs. Validez.

Dès que c'est bon, demandez à rédiger un nouveau message. Vous pouvez signer vos messages et crypter les pièces jointes en utilisant la clé publique du destinaire (importez la clé et si vous ne la trouvez pas, arrangez-vous de toute façon).

Pour crypter une pièce jointe, faites Joindre > Ajouter un fichier. Il apparaît en bas de la fenêtre et cochez "Crypter". Ou alors faites un mail normal et cliquez sur le cadena en haut de la fenêtre.

Décrypter une pièce jointe

Quand vous recevez une pièce jointe cryptée, elle est au format ASC.

Enregistrez le fichier comme s'il était normal. Dans Konqueror, double-cliquez dessus et il se décompressera. Le nom de fichier sera incorrect puisque crypté, il ne peut être explicitement visible.

Pour dé/crypter un texte ou un fichier, depuis KGPG, demander Fichier > Ouvrir l'éditeur. Vous obtenez un bloc-notes avec Ouvrir/Enregistrer à la différence que la cryptographie est incluse.

Supprimer sa clé

Si ce n'est qu'en local, il suffit d'appuyer sur "Suppr".

Si la clé a été publiée, il faudra la révoquer à l'aide du certificat qui vous a été donné lors de la création de la clé.

Dernière modification le 8 février 2012 à 21:53